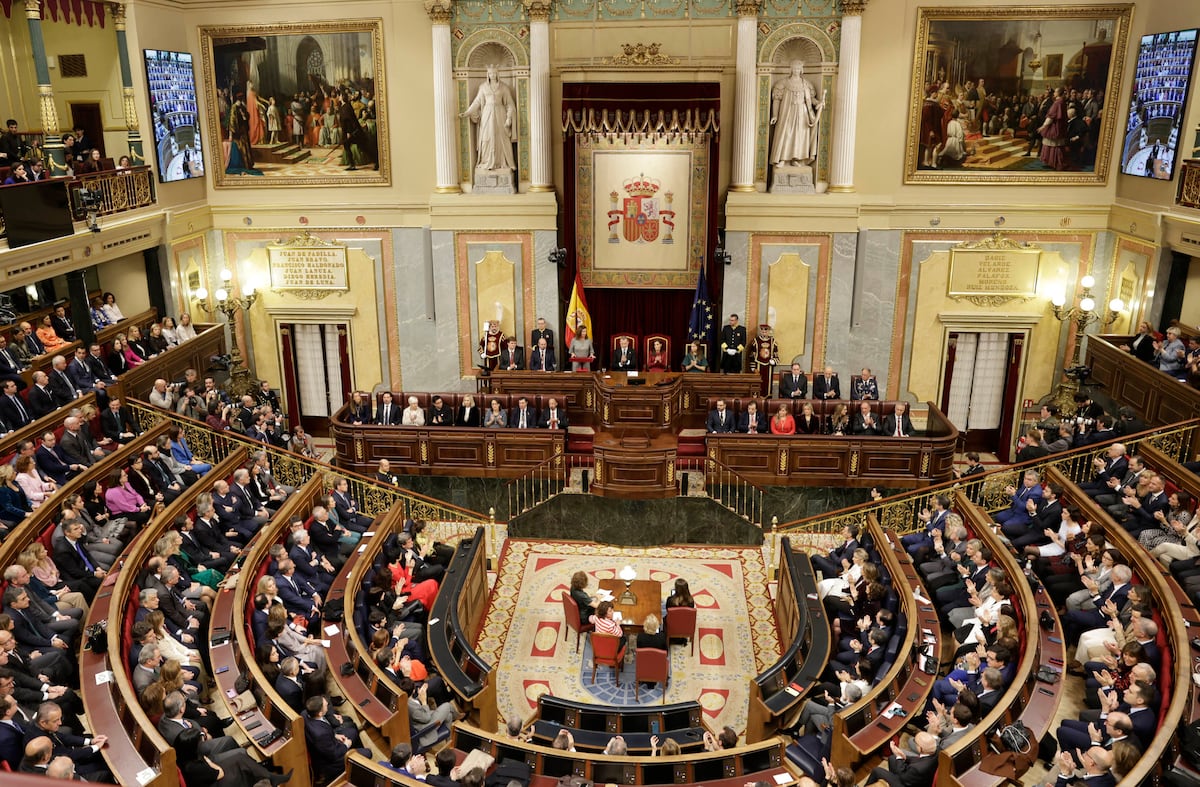

Un estudio de Proton y Contella Intelligence, dos entidades especializadas en seguridad informática, ha desvelado que 39 diputados y senadores españoles han sufrido “filtraciones de su información personal en la web oscura [dark web]”. El informe, que evita identificar a las víctimas, señala que las brechas han afectado al 6,3% de representantes, un porcentaje inferior al registrado en el Senado y la Asamblea francesa (18%) y en Italia (14,9%). Los peor parados fueron los políticos del Reino Unido, donde las vulneraciones afectaron a un 68%.

La investigación ha rastreado la web oscura en busca de la información que se ofrecía en este espacio correspondiente a todos los diputados y senadores de las cámaras analizadas. Esta parte de la red abarca cualquier parte que no está indexada por los motores de búsqueda tradicionales, incluidos sitios que requieren autenticación y contenido privado. Supone el 95% de la información en red y es fundamental para comunicaciones confidenciales, la banca o el comercio electrónico. Pero también alberga un subconjunto denominado deep web (red profunda), donde el anonimato facilita cualquier transacción ilegal, incluida la de datos que luego se utilizan para comerciar con ellos, explotar vulnerabilidades o extorsionar.

En el caso español, según el informe, las filtraciones han afectado más a diputados (29) que a senadores (10) y, en la mayoría de los casos, se registraron por casos de phishing, una modalidad de estafa para obtener datos, claves o números de cuenta y de tarjetas mediante correos electrónicos (también con SMS y aplicaciones de mensajería y redes) que simulan ser de una entidad de confianza.

El informe descarta que la información filtrada contenga “secretos de Estado”, pero sí comunicaciones privadas y otros datos confidenciales. En concreto, la información volcada en la red oscura incluye “14 contraseñas asociadas a cuentas vulneradas de miembros del Congreso y del Senado, nueve de ellas en texto plano”, cuando las recomendaciones apuntan a la combinación de mayúsculas, minúsculas, números y caracteres especiales. En los otros países analizados, las claves desveladas superan el centenar. Proton informa que ha contactado con los políticos afectados.

“En el panorama digital actual, es crucial mantener buenas ciberprácticas, especialmente entre aquellos que tienen un riesgo mayor de sufrir ciberataques. Una sola vulneración de contraseña puede suponer una grave amenaza para la seguridad nacional. Muchos subestiman su vulnerabilidad, pero lo cierto es que cualquier persona puede convertirse en objetivo, y los políticos, por su posición, son objetivos fundamentales”, explica Eamonn Maguire, encargado de seguridad de cuentas de Proton.

El Instituto Nacional de Ciberseguridad (Incibe) recomienda utilizar herramientas web, como Have i Been Pwned, que recopilan todas las filtraciones de datos y que permiten identificar las direcciones de correo electrónico o números de teléfono potencialmente afectados.

Marcas y servicios

Los estafadores, además de información sensible, también buscan datos de acceso a servicios de marcas internacionales como Google, Facebook o Amazon. Según la compañía de ciberseguridad Kaspersky, entre las entidades españolas con más intentos de acceso fraudulento se encuentra el Banco de Santander, que ha registrado un aumento del 67% en este tipo de ataques durante el primer semestre de 2024 en relación con el año anterior. El estudio destaca que es una situación generalizada al haberse detectado un incremento de ataques que casi duplican los registrados en pasados ejercicios.

Los ciberdelincuentes intentaron, principalmente, acceder a credenciales de usuarios de servicios de Google, Facebook, Microsoft, DHL, PayPal, Mastercard, Apple, Netflix e Instagram. HSBC, eBay, Airbnb, American Express y LinkedIn también registraron incrementos de tentativas de fraude.

“Este año se ha producido un aumento significativo en los intentos de phishing dirigidos a Google. Si un estafador obtiene acceso a una cuenta de Gmail, potencialmente, puede acceder a múltiples servicios, lo que lo convierte en un objetivo principal. El phishing para Mastercard, que generalmente tiene como objetivo robar dinero, probablemente ha aumentado por la proliferación de tiendas online falsas que pretenden vender productos y ofrecen opciones de pago supuestamente con Mastercard”, apunta Olga Svistunova, experta en seguridad de Kaspersky.

La también compañía internacional de ciberseguridad Check Point precisa que “el 90% de los sitios web de phishing sólo están activos un día para complicar su detección y proliferan en días festivos o coincidiendo con lanzamientos de productos importantes”.

La empresa coincide en que el principal vector de vulnerabilidad es el correo electrónico, que vehicula “el 70% de los archivos maliciosos”. La razón es que se trata de una herramienta común y en la que confían las víctimas. Check Point calcula que el promedio de ataques es de 1.620 a la semana y que los ciberdelincuentes han publicado los detalles de más de 3.500 entidades víctimas de estos.

Equipos de trabajo en manos de niños

También la falta de protección de dispositivos utilizados para el teletrabajo afecta a la seguridad, según el estudio Working Parents de Cisco, que señala cómo el 86% de 6.000 trabajadores encuestados en 12 países (incluida España) permite a sus hijos usarlos en casa sin supervisión y el 41% les facilita las contraseñas que, además, son poco efectivas.

“En una época en la que más de dos tercios de los dispositivos domésticos conectados se comparten entre los miembros de la unidad familiar (75% frente al 65% hace dos años), se deben reforzar las mejores prácticas de seguridad y monitorizar la actividad en todos los dispositivos, administrados o no”, apunta Ángel Ortiz, director de Ciberseguridad en Cisco España.

“Con el acceso no autorizado por parte de un niño existe el riesgo adicional de envío o eliminación involuntaria de datos a través de una pestaña del navegador abierta o del correo electrónico. La proliferación del uso compartido de dispositivos es poco probable que se detenga. Los departamentos de seguridad deben mitigar este problema adoptando procesos de confianza cero, cancelando el tiempo de las sesiones inactivas y trabajando en función de las necesidades de los usuarios”, añade Martin Lee, responsable de Cisco Talos para Europa, Oriente Próximo y África.